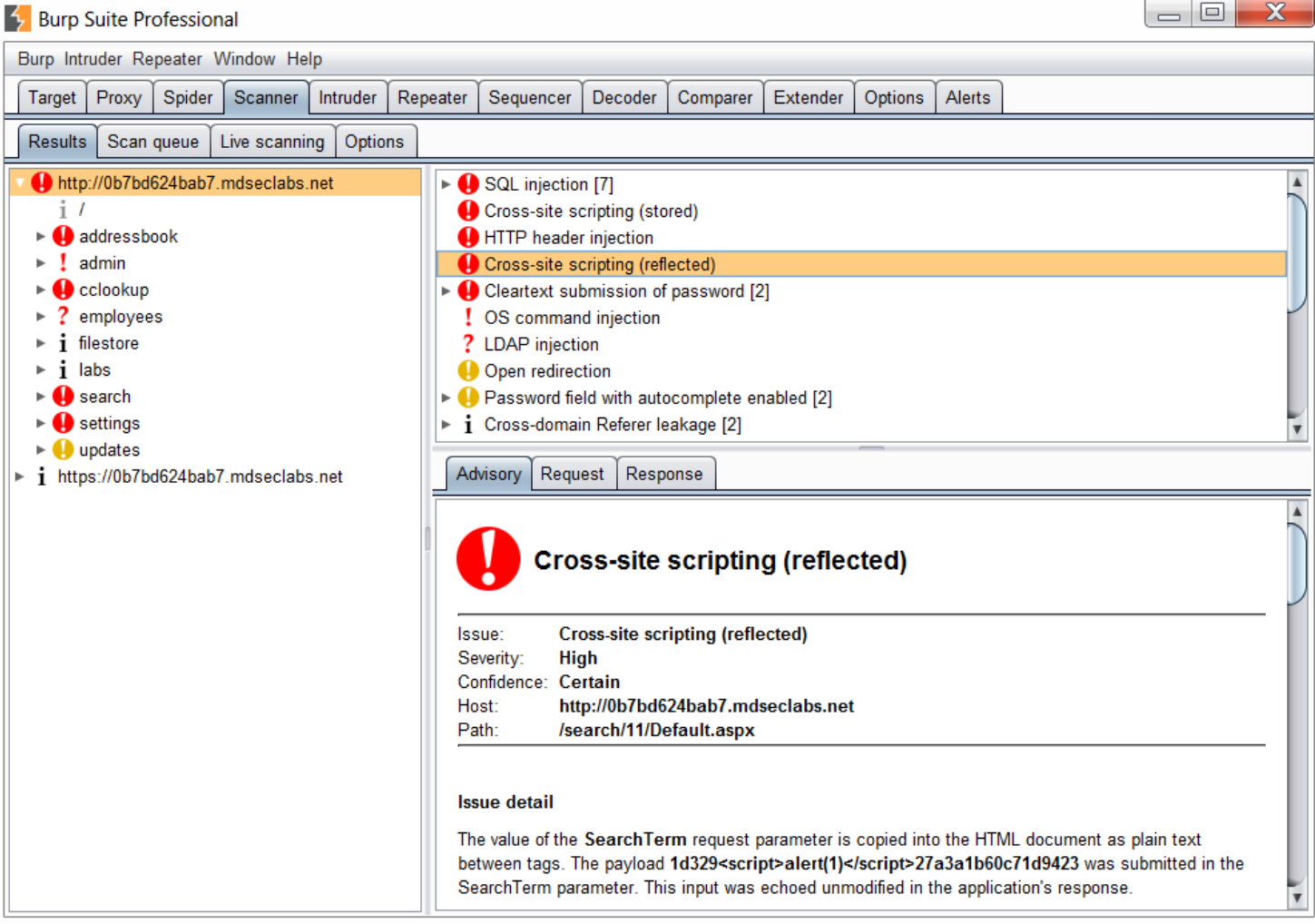

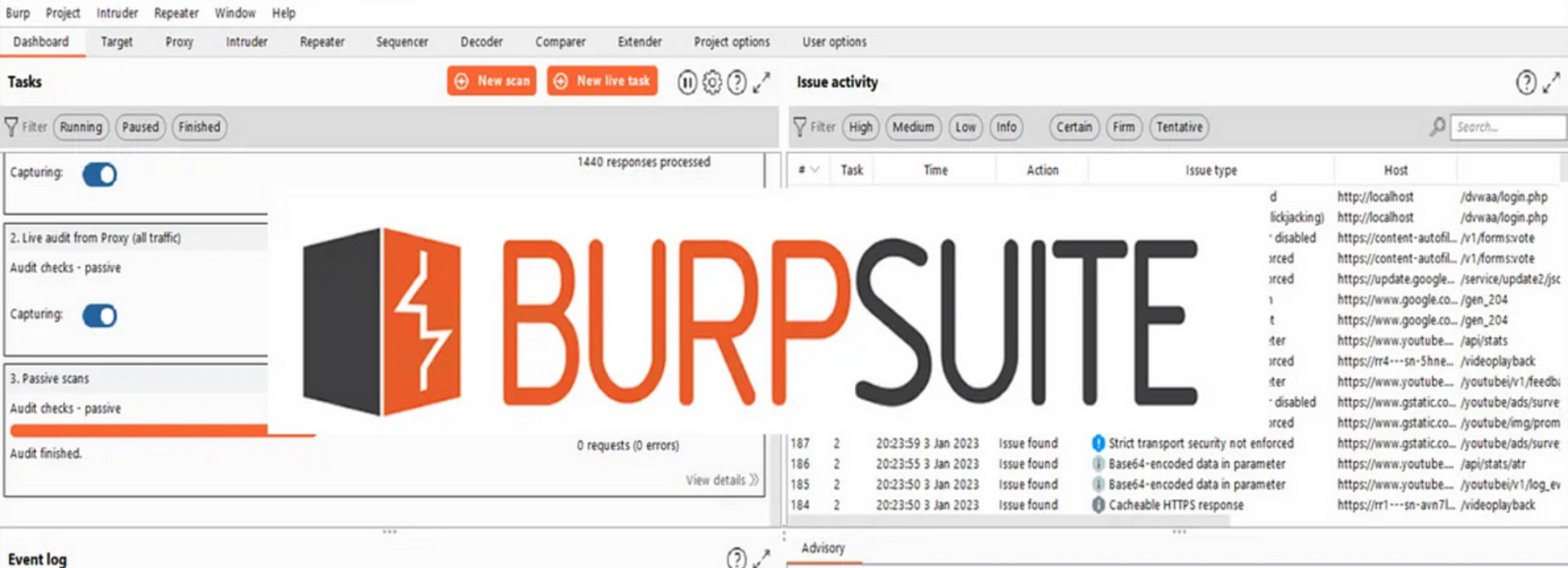

在渗透测试中,验证码和登录防护机制往往是阻碍自动化测试与爆破流程的最大难点。BurpSuite作为一款强大的Web安全测试工具,提供了宏(Macro)规则、Intruder爆破、延迟绕过、头部混淆等多种策略,帮助测试人员在合法合规范围内应对这些限制。本文将围绕两个实际测试需求展开:如何用宏规则绕过验证码,以及如何批量爆破带防护机制的登录接口,提供实战思路与操作技巧。

一、BurpSuite怎么编写宏规则绕过验证码

验证码常用于防止自动化登录和爆破行为,测试人员需要模拟验证码请求-识别-提交的整个流程。虽然OCR图像识别是一个思路,但在未引入外部插件的情况下,BurpSuite通过宏规则可以实现验证码请求与参数绑定,适用于数值型、简易验证码接口(如短信码、JSON返回码等)绕过。

步骤详解与实践技巧

1.识别验证码接口与验证逻辑

通过Proxy>HTTPhistory,观察登录流程中是否有前置请求验证码的接口,例如:

GET/captcha/image.jpgPOST/auth/code/send?phone=xxx

这些请求通常与Set-Cookie或参数captcha_token相关联。

2.创建宏用于验证码预请求

进入ProjectOptions>Sessions>Macros,点击Add,添加验证码的接口请求作为宏执行内容。

请求中可包含伪随机头部(如UA、Referer)

适配服务端对验证码行为的依赖,例如一次请求生成一个验证码ID

3.配置宏变量提取规则

点击Configureitem,对响应进行变量提取,例如提取captchaId、token、验证码key等内容:

{"status":"success","captchaId":"abc123"}

使用内置变量提取器,绑定到后续登录请求中的参数位置。

4.将宏绑定到Intruder请求前置处理

在Intruder>PayloadPositions中,使用${macro_variable}占位符代替验证码字段;并在Payload Processing>Invoke macrobe forerequest中关联前面定义的宏。

5.调试宏是否执行成功

通过发送一次请求或使用Sequencer,观察验证码是否被正确带入请求;同时配合验证码日志或响应判断是否绕过。

二、BurpSuite怎么批量爆破带防护的登录接口

现代网站的登录接口通常会部署如验证码、登录次数限制、IP黑名单、JS动态参数、Token变化、设备指纹等防护机制。为应对这些挑战,BurpSuite的Intruder+PayloadProcessing+Extension插件成为强大组合。

核心策略与操作流程

1.识别目标接口的防护机制

通过拦截多个登录请求,重点观察以下字段是否动态变化或受控于前置请求:

动态csrf_token/authenticity_token

隐藏字段,如加密密码、混淆字段名

Cookie是否与会话状态强绑定

请求头是否含设备指纹字段(如X-Device-ID)

响应是否有异常提示(如验证码需要)

2.设置有效Payload字典

在Intruder>Payloads中加载用户名/密码组合,或使用递归字典、插件动态生成字段。

3.绑定宏同步会话状态

若接口要求动态Token或Session绑定,使用Macro设置如下:

宏中请求登录前必须的Token或验证码接口

提取响应中的关键变量

绑定至Intruder请求参数或Cookie字段

4.延迟控制防限速封锁

对于存在封IP、限频机制的网站,在Intruder>Options>Grep-Extract中:

增加每次请求间隔(Throttle=1000ms或更高)

随机化请求头部:Referer、User-Agent(通过PayloadProcessing插件实现)

5.使用插件增强功能(推荐扩展)

安装下列插件提高爆破能力:

TurboIntruder:通过Python编写精细控制脚本,支持更高效的异步请求。

Autorize:配合测试权限绕过问题,也可用来提取响应数据中的跳转状态。

CaptchaKiller:支持集成OCR工具或第三方打码平台自动识别图形验证码(需自行配置)。

6.响应判断逻辑配置

在Intruder>Options>Grep-Match或Grep-Extract中设置:

匹配登录成功的特征关键词,如“Welcome”/“Dashboard”/“200OK”

区分登录失败提示,如“密码错误”/“账号不存在”

三、如何增强绕过成功率

1.请求头混淆与仿真UA

增加随机User-Agent、Referer、X-Forwarded-For,可绕过部分基于客户端识别的封锁策略。

2.动态Cookie与浏览器指纹绕过

部分系统绑定JS中生成的Cookie,如需更高仿真精度,建议使用BurpSuite+HeadlessBrowser(如Puppeteer)集成。

3.利用TurboIntruder脚本编写更灵活爆破逻辑

示例脚本可控制请求之间逻辑顺序,如先请求验证码接口,提取参数,再发起带验证码的登录请求。

总结

BurpSuite怎么编写宏规则绕过验证码BurpSuite怎么批量爆破带防护的登录接口是渗透测试中较常见但极具挑战性的场景。通过合理设置宏流程、变量提取、Payload处理以及辅助插件使用,BurpSuite能够模拟复杂的人机交互与安全机制,在合法授权的前提下完成接口测试、权限验证及弱口令排查等任务。真正的绕过能力,来自于对目标系统逻辑的充分理解和工具策略的精细化配置。