在现代Web应用中,安全漏洞层出不穷,攻击者不断寻找新的攻击手段。SSRF(服务器端请求伪造)和XXE(XML外部实体注入)是两种常见且危害巨大的漏洞。BurpSuite作为一款功能强大的Web应用安全测试工具,提供了多种方法来帮助安全测试人员检测和利用这些漏洞,同时也能提供修复这些漏洞的建议和工具。本文将详细探讨如何使用BurpSuite利用SSRF攻击,并介绍如何通过BurpSuite修复XXE漏洞。

一、BurpSuite怎么利用SSRF攻击

SSRF(服务器端请求伪造)攻击是指攻击者通过控制受害服务器发起恶意请求,从而访问内部系统、外部资源或利用服务器漏洞进行进一步的攻击。SSRF漏洞通常存在于应用程序允许用户输入URL或资源路径的地方,攻击者通过这些输入控制服务器发起请求。利用BurpSuite进行SSRF攻击时,可以帮助测试人员深入了解API接口或Web应用程序中的安全隐患,找出潜在的攻击点。以下是使用BurpSuite进行SSRF攻击的几个步骤:

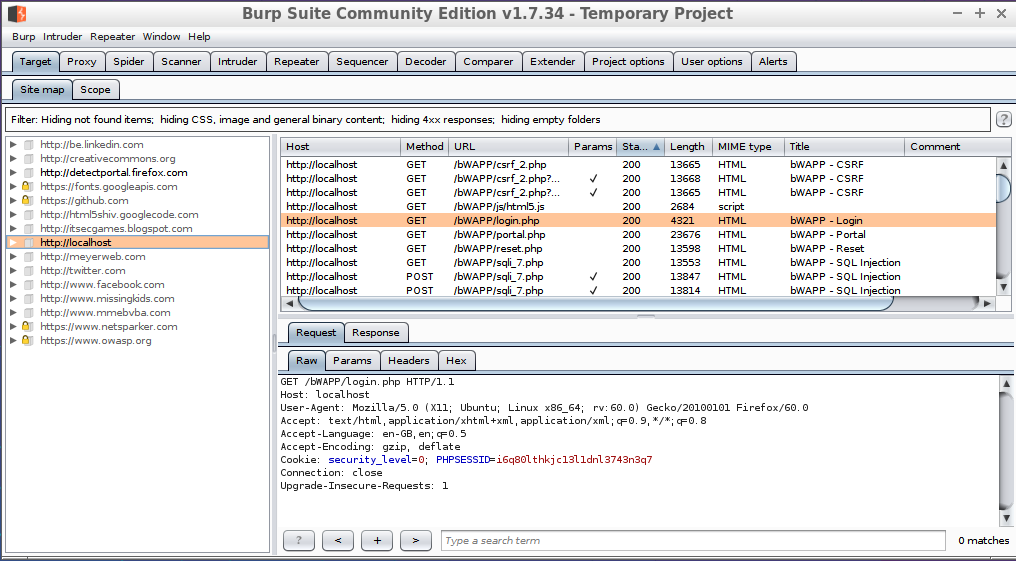

1、捕获用户输入的URL或请求

BurpSuite的“Proxy”功能能够捕获和查看所有通过客户端和服务器之间的请求与响应。当应用程序允许用户输入URL或外部资源路径时,BurpSuite能够帮助测试人员捕获这些请求,并分析是否存在SSRF漏洞。通过分析请求中的URL或请求体,测试人员可以判断是否存在恶意URL输入的风险。

2、修改请求并尝试访问内网资源

在发现URL输入点后,使用BurpSuite的“Repeater”工具可以修改捕获的请求,替换其中的URL或资源路径。攻击者通常通过伪造请求来访问内部服务器或私有资源。例如,通过将URL修改为“http://localhost:8080”或“http://127.0.0.1”等指向内部系统的地址,攻击者可以让目标服务器发起请求,从而访问到本应仅限内部访问的资源。

3、利用SSRF访问敏感数据

攻击者可以利用SSRF攻击访问应用程序背后不应对外开放的内部服务。BurpSuite可以通过代理和“Intruder”工具对请求参数进行多次修改,尝试通过各种方式访问内网服务。通过构造恶意请求,攻击者可能会暴露内部数据库、文件系统,甚至通过HTTP请求泄露敏感信息。

4、访问云服务元数据接口

许多云服务平台(如AWS、Azure)提供了元数据接口,攻击者可以利用SSRF攻击访问这些接口,从而窃取实例的元数据信息和敏感密钥。例如,AWS的实例元数据接口通常可以通过http://169.254.169.254/latest/meta-data/访问,攻击者可以尝试在SSRF攻击中访问该接口并获取凭证或配置数据。

5、利用“Intruder”工具进行批量攻击

BurpSuite的“Intruder”工具能够通过预设的字典或自定义的Payload进行批量请求,从而模拟大量恶意的SSRF攻击。通过针对特定参数进行大规模的请求注入,测试人员可以快速发现易受攻击的接口或资源,从而提高攻击效率。

6、防御SSRF攻击的检测

使用BurpSuite进行SSRF攻击时,安全测试人员也可以通过模拟不同的请求,检测目标应用的防御能力。检查应用是否采取了有效的访问控制,是否对用户输入的URL进行合法性验证,是否对内部网络进行了防护。通过BurpSuite的漏洞扫描和手动攻击,可以帮助开发者识别并修复SSRF漏洞。

二、BurpSuite怎么修复XXE漏洞

XXE(XML外部实体注入)漏洞是一种利用XML解析器中的外部实体功能执行恶意操作的漏洞。攻击者可以通过将恶意外部实体注入到XML数据中,诱使解析器加载并执行恶意代码,或泄露系统敏感信息。修复XXE漏洞需要正确配置XML解析器,确保外部实体无法被加载或执行。BurpSuite提供了多种工具来检测、分析和修复XXE漏洞。以下是如何使用BurpSuite修复XXE漏洞的步骤:

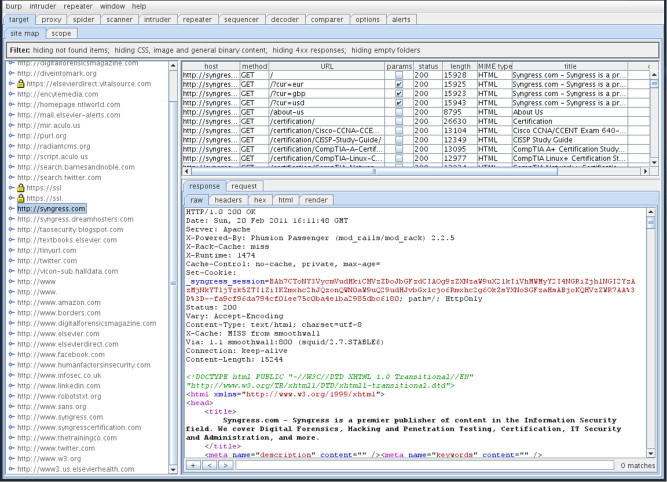

1、使用BurpSuite扫描XXE漏洞

BurpSuite的“Scanner”工具能够自动扫描应用程序中的XXE漏洞。扫描时,BurpSuite会向服务器发送含有恶意外部实体的XML数据,检测服务器是否会执行外部实体或返回敏感数据。例如,通过发送含有外部实体引用的XML数据,BurpSuite可以检查是否能够读取服务器上的文件或执行其他恶意操作。在扫描过程中,BurpSuite能够模拟不同的XXE攻击场景,如读取本地文件、连接到外部服务器、泄露内部数据等,从而帮助测试人员识别潜在的XXE漏洞。

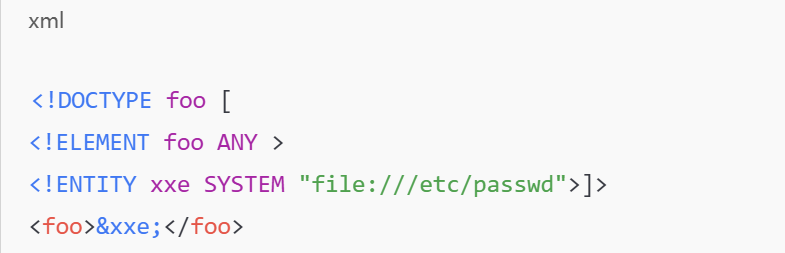

2、手动测试XXE漏洞

除了自动扫描外,使用BurpSuite的“Repeater”工具手动构造XML请求也是一种有效的XXE漏洞测试方法。在应用程序接受XML输入时,攻击者可以通过手动修改XML请求,注入恶意的外部实体。例如,测试人员可以在XML中添加如下外部实体:

这种恶意XML数据可以用于读取系统上的敏感文件或进行其他攻击。通过BurpSuite,测试人员可以观察目标应用程序是否会执行外部实体并返回敏感信息。

3、修复XXE漏洞

修复XXE漏洞的关键是正确配置XML解析器,禁止外部实体的解析。大多数现代XML解析器都允许开发者配置是否加载外部实体。通过关闭外部实体解析功能,开发人员可以有效防止XXE攻击。具体措施包括:

①禁用外部实体解析:确保XML解析器不允许加载外部实体或DTD(文档类型定义)。

②使用安全的XML解析库:选择具有防御机制的XML解析库,确保默认关闭外部实体和外部资源的加载功能。

③验证和清理用户输入的XML数据:对传入的XML数据进行严格验证,确保其不包含恶意实体或不信任的外部资源。

BurpSuite并不能直接修复XXE漏洞,但它可以帮助安全测试人员检测漏洞,并为开发人员提供修复建议。开发人员应根据BurpSuite的检测结果,加强应用程序对XML数据的处理,确保数据安全。

4、测试修复效果

修复XXE漏洞后,开发人员可以通过BurpSuite再次测试应用程序,确保漏洞已经完全修复。使用BurpSuite的“Scanner”和“Repeater”工具,开发人员可以再次向应用发送含有外部实体的XML数据,验证系统是否仍然存在XXE漏洞。

5、增强防护措施

除了禁用外部实体解析,开发人员还可以采取其他措施,如限制XML请求的大小、对输入数据进行严格的格式验证、使用JSON替代XML等,以进一步增强系统的安全性。

三、总结

BurpSuite作为一款强大的Web应用安全测试工具,能够帮助安全测试人员深入检测和利用SSRF和XXE漏洞,识别应用中的安全隐患。在进行SSRF漏洞攻击时,BurpSuite提供了强大的请求修改、暴力攻击和动态分析功能,帮助测试人员模拟不同的攻击路径。对于XXE漏洞,BurpSuite通过扫描和手动测试功能,帮助开发人员识别并修复该漏洞。通过结合BurpSuite的检测和修复功能,开发人员可以有效提升Web应用的安全性,防止常见漏洞对系统的威胁。