作为Web安全测试领域的“标配”工具,Burp Suite一直以其强大的扩展性、可定制性和漏洞检测能力被广泛应用于渗透测试、红队演练和日常安全审计。尤其是在现代Web架构越来越复杂的背景下,Burp Suite的插件系统和漏洞扫描模块成为提升测试效率与覆盖率的关键工具。围绕“Burp Suite怎么安装插件Burp Suite怎么进行漏洞扫描”这一主题,本文将深入讲解插件安装步骤、扫描配置技巧,并拓展分析其在自动化渗透场景中的实际应用方法。

一、Burp Suite怎么安装插件

插件系统是Burp Suite最大优势之一,它通过BAppStore提供了数百种插件,涵盖自动化爬虫、加密算法转换、协议分析、漏洞利用脚本等功能。正确安装并管理插件,是提升测试能力的重要前提。

1.打开BAppStore

在Burp Suite主界面中点击“Extender”模块;

切换至“B App Store”标签页,即可看到所有可用插件列表;

插件根据功能分类,如编码解码、安全检测、信息收集等,可通过搜索关键词定位目标插件。

2.在线安装插件

选择目标插件(如“ActiveScan++”、“JSONBeautifier”等),点击“Install”按钮;

安装后插件会出现在“Installed”标签页中,可随时启用或卸载;

插件将自动下载至本地`Burp Suite_userdir`目录下,无需手动干预。

3.离线安装JAR插件

下载第三方或自定义的插件JAR文件;

在“Extender>Extensions>Add”中选择“Java”作为插件类型;

浏览并导入JAR文件,点击“Next”确认即可安装成功;

可配合Burp Extender API自编插件,适用于定制任务,如自动化认证处理、数据篡改策略等。

4.插件依赖配置

某些插件(如Jython、Ruby插件)需设置环境路径:在“Extender>Options>Python Environment”中添加Jython路径;

确保使用的Python或Java版本与Burp兼容,避免出现插件加载失败或执行错误。

5.插件调试与日志查看

在插件出现异常或不生效时,可通过“Extender>Extensions>Output”查看详细日志输出;

可定位堆栈信息、接口调用异常或兼容性问题,及时调整环境或重新编译插件。

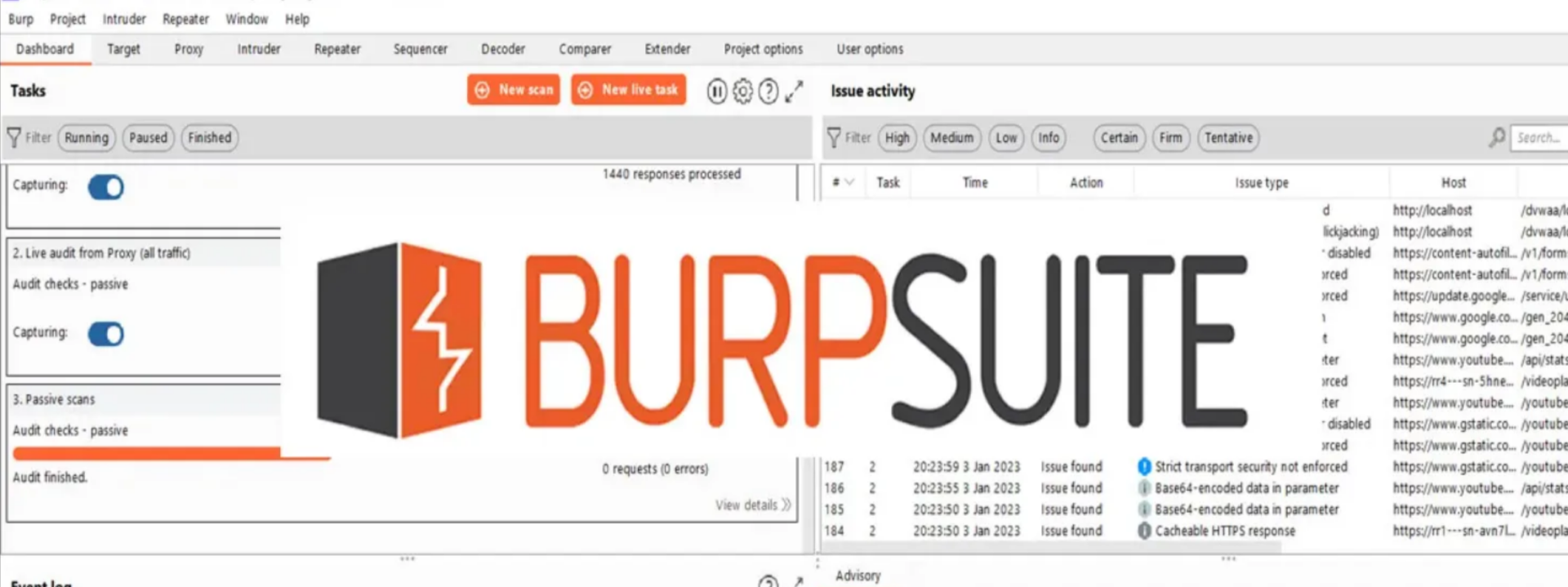

二、Burp Suite怎么进行漏洞扫描

Burp Suite的扫描功能主要依赖于BurpScanner模块,该模块属于BurpProfessional版功能,具备高效的被动和主动扫描能力,涵盖XSS、SQL注入、CSRF、开放重定向等数十种漏洞类型。

1.配置目标扫描范围

在“Target>Scope”中定义扫描目标网站或路径;

勾选“Include in scope”后,仅在此范围内进行爬虫与扫描;

避免误扫第三方资源或非目标系统内容。

2.扫描流程操作

将目标请求发送至“Scanner”模块(右键>Scan);

可选择“Passive scan”或“Active scan”,其中主动扫描会发送payload对系统进行探测,适用于测试环境;

实时在“Dashboard>Issues”中查看漏洞发现情况、风险评级、相关请求响应内容。

3.使用Crawler实现深度爬取

“Crawland Audit”是Burp提供的一体化扫描入口:

设定起始URL后,Burp会自动爬取网站并同步进行漏洞扫描;

支持自动处理登录、会话维持、异步JS加载页面内容;

爬虫可模拟不同浏览器环境,实现更真实的测试。

4.漏洞报告导出与分析

在“Report”模块中,用户可以根据漏洞严重等级导出PDF、HTML等格式的报告;

报告包含漏洞简介、复现请求响应、修复建议等信息,便于提交开发团队进行修复;

报告中还包括扫描覆盖率、时间耗时、请求数量等统计数据,方便整体评估测试效果。

5.常用扫描插件扩展

ActiveScan++:增强默认扫描规则,扩展了路径遍历、SSRF、信息泄露等检查能力;

Autorize:用于测试授权绕过逻辑漏洞;

Logger++:记录所有请求响应细节,便于分析业务流程与漏洞利用链。

三、如何用Burp Suite实现批量漏洞扫描并结合脚本化分析结果

当面对大量URL或多个子系统时,手动逐一扫描不仅耗时,而且容易遗漏风险点。为此,Burp Suite支持通过API与外部工具结合实现批量漏洞扫描自动化。

1.配合Burp Suite RESTAPI实现自动调度

使用Burp Enterprise或Burp Professional的RESTAPI(需单独配置监听端口);

通过Python、Shell等脚本触发爬虫与扫描任务,可实现定时扫描、差异化分析;

将扫描结果统一导出为JSON格式,用于二次处理。

2.URL批量导入扫描

利用Target>SiteMap导入批量URL;

或通过Repeater模块预设常见测试路径,批量发送至Scanner模块;

可通过抓取爬虫记录、日志文件等方式导入测试列表。

3.自定义漏洞规则与脚本联动

基于Burp Extender API,可定义特定payload策略,对某类业务逻辑漏洞进行定向扫描;

例如,针对验证码绕过、文件上传检查、JWT弱签名等可定制化Payload;

结合自动化报告比对工具实现漏洞差异分析与批量验证。

总结

综上所述,围绕“Burp Suite怎么安装插件Burp Suite怎么进行漏洞扫描”这个主题,无论是插件系统的高可拓展性,还是扫描器模块的智能化能力,都让Burp Suite在信息安全测试工作中处于核心地位。借助其完整的插件生态、灵活的扫描配置以及自动化集成功能,测试人员不仅能提升测试效率,更能深入发现业务逻辑漏洞与系统弱点,从而建立更稳固的安全防线。