在现代Web安全体系中,CSRF(跨站请求伪造)与SQL注入攻击被公认为最常见且破坏性极强的两类漏洞。随着Web应用安全防护意识的提升,开发者开始引入防御机制,如CSRF Token校验机制和预编译SQL语句以阻断非法输入。然而,对于渗透测试人员、安全审计工程师而言,仍需借助专业工具如Burp Suite,对这些防护系统进行合理合规的测试验证,以确保系统的稳固性和抗攻击能力。本文围绕“Burp Suite怎么绕过CSRF防护Burp Suite怎么测试SQL注入”这一主题,详细介绍Burp Suite在安全检测中的应用逻辑与实战技巧,帮助企业加强系统自检,提升整体防御水平。

一、Burp Suite怎么绕过CSRF防护

CSRF攻击通常借助用户已登录的身份发起伪造请求,因此常见的防护机制包括设置Token校验、Referer检查、SameSiteCookie策略等。在合法授权前提下,使用Burp Suite对CSRF防护机制进行测试可以验证其健壮性。

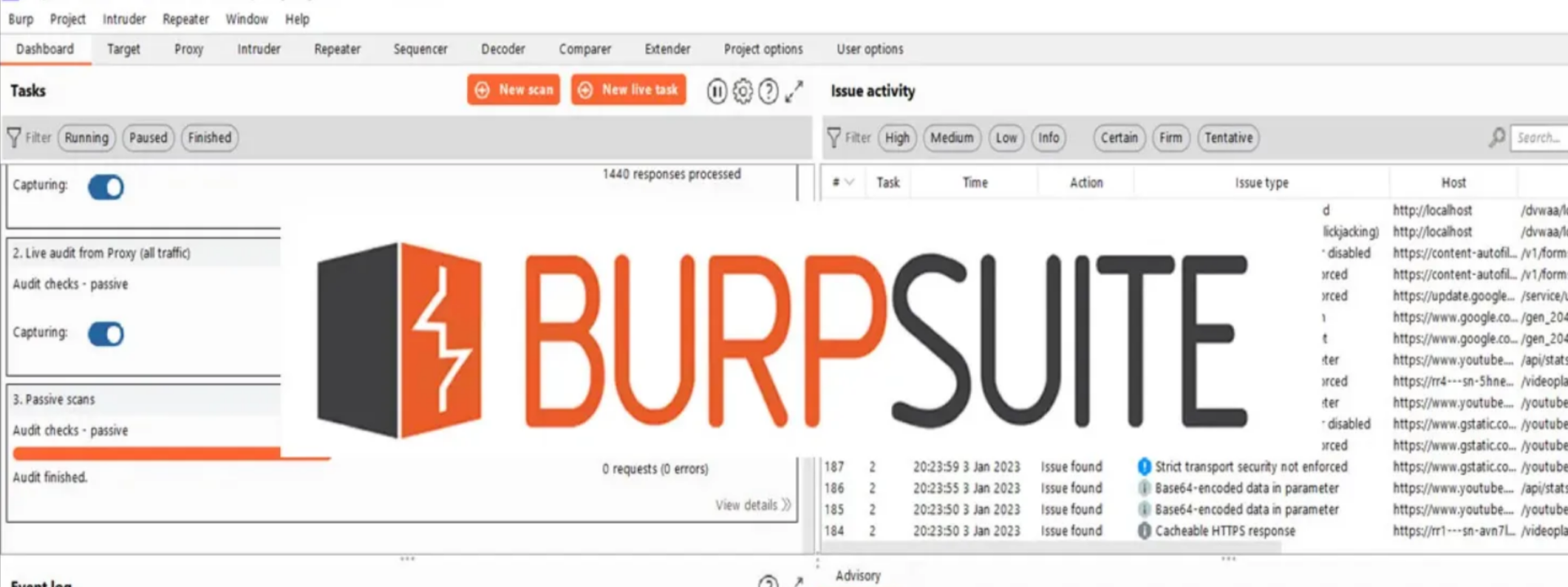

1.利用Proxy模块捕获请求数据包

通过配置浏览器代理,使所有HTTP/HTTPS流量经过Burp Suite。用户在应用中执行操作,如修改密码、绑定邮箱等,即可在Proxy模块中实时捕获对应的POST或GET请求。

2.提取CSRF Token并观察其变化

在HTTP请求中,CSRF Token通常以内嵌字段形式随表单一同发送。使用Burp的“Params”或“Raw”视图检查是否包含如`csrf_token=xxxxx`的字段。观察Token在刷新页面、切换会话时是否动态变化,以及是否存在固定Token暴露风险。

3.修改Token进行验证

切换到Repeater模块,将捕获到的原始请求进行篡改。例如清除Token值、注入过期Token或使用历史Token,再次发送请求。若服务器未能正确校验或仍返回成功响应,说明防护机制存在问题。

4.自动化CSRF测试

在“Scanner”模块中添加目标URL并选择“Audit CSRF tokens”规则,Burp会自动构造缺失或修改Token的请求并分析响应,帮助检测潜在的防护缺陷。

通过上述步骤,测试人员可全面评估Web系统对CSRF攻击的抵御能力,并及时修复可能被攻击者利用的漏洞。

二、Burp Suite怎么测试SQL注入

SQL注入漏洞是由于应用程序未对用户输入进行充分过滤或参数化,导致攻击者可将恶意SQL语句注入数据库查询中。Burp Suite在这方面提供了强大、细致的扫描与测试能力。

1.手动测试:结合Repeater与Payload注入

使用Proxy模块拦截用户输入后,将其发送到Repeater。针对典型注入点(如URL参数、表单字段、Cookie值)构造测试Payload,例如:

`'OR'1'='1`

`admin'--`

`1;DROPTABLEusers;--`

发送后观察返回结果是否异常,如报错信息回显、逻辑条件绕过、SQL语法错误等,判断系统是否存在注入漏洞。

2.自动扫描识别注入点

在“Target”模块中右键目标地址,选择“Scan”。配置扫描策略启用“SQLInjection”相关规则,Burp会自动构造多种变异Payload,对多个字段尝试注入,并评估响应差异。

3.使用Intruder批量注入测试

通过设置Intruder模块的“Positions”和Payloads,可以对多个参数进行Fuzzing测试。结合Burp内置的payload列表(SQLInjection字符集、数据库指令集等)进行全方位注入探测。

4.检查盲注与时间延迟

Burp Suite支持检测基于布尔值的盲注与基于时间延迟的注入。通过判断不同Payload下响应是否超时或结果差异,来分析系统对注入指令是否执行。比如尝试`1'ANDSLEEP(5)--`,若延迟响应,则说明SQL指令已被执行。

三、如何结合CSRF与SQL注入测试结果优化Web应用的防护策略

在完成CSRF与SQL注入测试后,如何将测试结果反馈至开发流程,实现漏洞闭环管理,是提升整体安全性的关键。以下是基于Burp Suite测试的延申技术问题与解决策略:

测试结果如何转化为开发阶段的安全编码规范?

1.制定安全编码规范文档

将Burp Suite测试中发现的问题分类记录,例如:

某模块未校验CSRF Token;

某API接口接受未过滤的输入并执行数据库查询;

存在回显数据库错误信息页面。

通过梳理形成统一的漏洞文档,提供给开发团队作为编码规范,如:

所有POST请求必须引入并验证CSRF Token;

所有SQL语句必须使用ORM或预编译参数化方式构建;

所有输入需进行服务端类型校验与长度限制。

2.引入CI/CD中的安全测试流程

将Burp Suite测试流程融入CI流水线中。例如在代码提交后自动触发BurpAPI进行基础扫描或规则匹配,使安全测试成为日常开发的一部分,而非项目上线前的临时检查。

3.联动漏洞管理平台追踪修复状态

借助Burp Suite与漏洞管理平台(如DefectDojo、Jira等)集成,将检测结果自动推送到修复任务中,并设置优先级、分配负责人,实现“发现-修复-验证”的闭环。

4.安全培训与经验分享机制

结合Burp测试案例,定期组织开发人员进行漏洞重现演示、防御机制讲解、编码技巧培训,从意识上建立“安全开发”的团队文化。

总结

总结来看,Burp Suite怎么绕过CSRF防护Burp Suite怎么测试SQL注入不仅是测试技巧的展示,更是现代安全流程中不可或缺的实战技能。它既可以验证系统防护的强弱,也能促使企业在开发初期就建立起更完善的安全体系。随着网络攻击手段不断演进,提升自身主动发现与防御能力,才是构建持久安全屏障的根本之道。